Des chercheurs ont découvert des failles de sécurité qui affectent les processeurs Intel et certains produits d'autres fabricants de semiconducteurs. Des failles vieilles de 20 ans. Ces défauts de sécurité pourraient impacter l'Internet des Objets.

Voici une affaire qui a fait couler beaucoup d'encres et qui en fera couler encore beaucoup. Intel, le leader sur le marché des processeurs est le principal concerné par une découverte des chercheurs en cybersécurité de Google. Ils ont découvert et dévoilé deux exploitations critiques de failles, brisant par la même occasion l'embargo imposé par Intel.

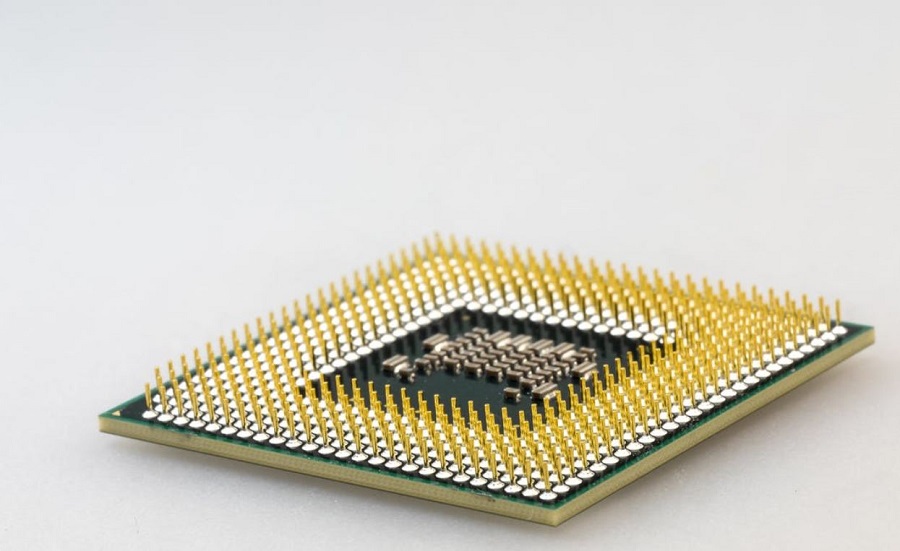

Les processeurs Intel en première ligne

Ces deux failles vieilles de 20 ans touchent les processeurs Intel, mais également ceux conçus par ARM. Des objets connectés sont touchés, mais elles affectent à coup sûr des millions d'ordinateurs, de tablettes, de serveurs et tous les Mac et iPhone d'Apple.

Nommées Meltdown et Spectre, elles reposent sur des failles de conception des processeurs qui permettent d'accéder aux zones mémoires de tous les logiciels en exécution sur une machine informatique. En exploitant ces failles, un pirate informatique pourrait récupérer les données privées des utilisateurs : photos, documents, informations bancaires, mot de passe, etc.

Deux failles aux impacts similaires

Si la faille Meltdown est exclusive aux processeurs Intel, la faille Spectre concerne les autres constructeurs comme ARM. Elle permet à un programme d'accéder et voler aux données critiques d'un autre programme présentes dans la mémoire vive (RAM). Le Hacker peut très bien exploiter les applications Google et Firefox en créant une page Web codée en partie en JavaScript pour accéder à ces informations. Pour corriger ce problème, il faut donc que les développeurs des applications analysent la manière dont ils utilisent les processeurs Intel et autres et corrigent ces dernières ou que les concepteurs de processeurs revoient de fond en comble les architectures.

Meltdown, qui touche exclusivement les processeurs Intel, repose sur une faille similaire. Cependant, ce bug exploit fonctionne différemment. Il s'agit pour l'attaquant d'élever le niveau de privilège d'un processus afin d'accéder au kernel des systèmes d'exploitation, le noyau sur lequel Windows, macOS ou Linux reposent. Une fois cette porte ouverte, le processus peut permettre de récupérer les données dans l'espace de stockage d'un ordinateur, d'un smartphone et plus alarmant d'un serveur. Un serveur peut être connecté avec des produits issus de l'Internet des objets : wearables, caméras, capteurs, etc.

La course aux correctifs est lancée

Ainsi, les serveurs des entreprises fonctionnant en très grande partie à l'aide des processeurs Intel pourraient être impactés par la publication du fonctionnement de ces failles. Si les chercheurs n'ont pas repéré d'exploitations de Spectre et de Meltdown en dehors de leur bureau, les attaquants peuvent maintenant créer des malwares à partir des informations diffusées en milieu de semaine.

Linux, Microsoft et Apple ont déjà réagi en publiant des mises à jour qui séparent la mémoire utilisée par les noyaux de celle des programmes. De son côté, Google va mettre à jour Android afin de protéger les smartphones et les objets connectés sur ces derniers. Pour sa part, la firme de Redmond et Intel s'attendait à une baisse de performances de 5 à 30 % des processeurs Intel impactant les ordinateurs et les serveurs des grandes entreprises Cloud. Finalement, les premiers retours sont positifs et le Cloud Microsoft Azure, qui supporte des applications IoT ne subit pas de ralentissements. En revanche, les clients d'AWS ont noté des ralentissements sur les instances EC2 des machines virtuelles.

Selon le fondeur principalement mis en cause, 90 % des processeurs Intel produits ces cinq dernières années seront mis à jour dès la mi-janvier afin d'assurer leur immunisation.

- Partager l'article :