Cette nouvelle attaque utilise le détournement de DNS. Elle utilise la psychose générée par la pandémie du nouveau coronavirus pour appâter les utilisateurs.

Cette nouvelle attaque exploite la psychose générée par le COVID-19

Un piratage de routeurs domestiques et de petites entreprises a récemment été découvert. L'attaque redirige les utilisateurs vers des sites malveillants qui se présentent comme des ressources d'information sur le COVID-19. Selon les chercheurs, son but est d'installer un malware spécialement conçu pour voler les mots de passe et autres informations d'identification des comptes de cryptomonnaie. C'est BleepingComputer qui a signalé l'attaque. Celui-ci annonce que le piratage ciblait les appareils D-Link. Bitdefender pour sa part déclare que l'attaque frappait les routeurs Linksy.

Jusque là, on ne sait comment les hackers compromettent les routeurs. Les chercheurs, eux, évoquent la collecte des données à partir des produits de sécurité Bitdefender. Ils soupçonnent les pirates de deviner les mots de passe utilisés pour sécuriser la console de gestion à distance des routeurs lorsque cette fonctionnalité est activée. Les pirates pourraient aussi deviner les informations d'identification des comptes cloud Linksys des utilisateurs.

Vous êtes redirigé vers un site malveillant

Les attaques de routeur permettent aux pirates de désigner les serveurs DNS que les appareils connectés utilisent. Les serveurs DNS utilisent le système de noms de domaine Internet pour les traduire en adresses IP. Ce protocole permet aux ordinateurs de trouver l'emplacement des sites ou des serveurs auxquels les utilisateurs tentent d'accéder. Grâce aux serveurs DNS, les attaquants fournissent des recherches frauduleuses, leur permettant de rediriger les personnes vers des sites malveillants. Ces derniers utilisent ensuite des malware pour tenter d'hameçonner des mots de passe.

Liviu Arsene, chercheur chez Bitdefender déclare que les sites usurpés ferment le port 443, la porte Internet qui transmet le trafic protégé par les protections d'authentification HTTPS. La fermeture oblige les sites à se connecter via HTTP et, ce faisant, empêche l'affichage des avertissements des navigateurs ou des clients de messagerie qu'un certificat TLS n'est pas valide ou n'est pas approuvé. Les adresses IP servant les recherches DNS malveillantes sont 109.234.35.230 et 94.103.82.249.

Les dernières informations sur le COVID-19 comme appât

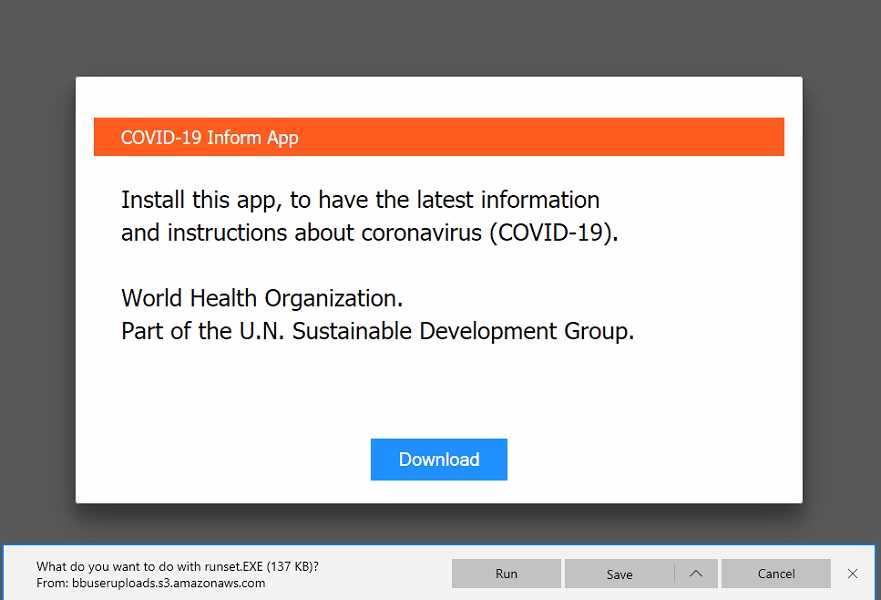

Les utilisateurs de sites malveillants prétendent proposer une application qui fournit « les dernières informations sur le coronavirus et les instructions à suivre pour éviter d'être contaminé par le COVID-19 ». Ceux qui cliquent sur le bouton de téléchargement sont alors redirigés vers une page Bitbucket. Cette dernière propose un fichier qui installe des logiciels malveillants. Connu sous le nom d'Oski, le logiciel relativement peu connu extrait les informations d'identification du navigateur, les adresses de portefeuille de cryptomonnaie et éventuellement d'autres types d'informations sensibles. Les États-Unis, l'Allemagne et la France sont à ce jour les plus ciblés.

Comment éviter les attaques contre les routeurs

Pour éviter les attaques contre les routeurs, l'administration des périphériques doit être désactivée dans la mesure du possible. Si cette fonctionnalité est absolument nécessaire, elle ne doit être utilisée que par des utilisateurs expérimentés. Elle doit par ailleurs être protégée par un mot de passe fort. Les comptes cloud, qui permettent également d'administrer des routeurs à distance, doivent suivre les mêmes directives. De plus, les utilisateurs doivent souvent s'assurer que le firmware du routeur est à jour. Les personnes qui veulent vérifier si elles ont été ciblées peuvent consulter le post de Bitdefender pour des indicateurs de compromis. Attention, les indicateurs peuvent être difficiles à suivre pour les moins expérimentés.

- Partager l'article :