Google Security a présenté par le biais d'un article de blog une nouvelle technologie de chiffrement pour les smartphones et les objets connectés. Adiantum permet de chiffrer les données sur des appareils sensibles qui ne sont pas dotés d'une puce de cryptage.

Le chiffrement des données est vu comme le must de la cybersécurité. Seulement, comme le constate Google Security, les méthodes de chiffrement demandent une puissance de calcul importante, ainsi que plusieurs opérations d'écriture et de lecture, ainsi que de certifications.

Ces étapes obligent les fabricants de smartphone et d'objets connectés comme les montres connectées à ajouter des puces d'accélération de cryptage. Ces composants ne sont malheureusement pas utilisés dans les smartphones ou les objets connectés à bas coût comme le Raspberry Pi 2. Dans certains contextes, ils prennent trop de place sur la carte mère et coûtent trop cher pour viser l'entrée de gamme.

Adiantum, la solution pour protéger les smartphones et objets connectés pas chers

Au lieu d'utiliser ces équipements certifiés AES (Advanced Encryption Standard) sur les appareils sous Android qui possède un chipset ARMv8, Google Security a mis au point Adiantum, un système qui utilise une méthode de chiffrement similaire à celle utilisée pour les connexions HTTPS. Ce système de protection de flux basé sur ChaCha n'a pas besoin de la fameuse puce adossée au SoC ARMv8. Ainsi, Adiantum peut servir à protéger les smartphones et les objets connectés dotés de puces d'ancienne génération sans nuire aux performances.

En revanche, l'équipe de Google Security a dû adapter Chacha à l'architecture des appareils sous Android. En effet, ils ne disposent pas de la même gestion du stockage et la vitesse d'exécution est impactée par la faible puissance des puces par rapport à des processeurs d'ordinateur. Souvent un bloc de données chiffrées pèse plus lourd que l'original. Google Security a fait en sorte qu'un bloc de 4 096 octets protégés occupe le même espace de stockage qu'auparavant. Pour ce faire, les ingénieurs se sont penchés sur la rotation de calcul sur laquelle se base Chacha. Au lieu d'opter pour ChaCha20, 20 rotations de calcul, ils ont adapté Chacha12, 12 rotations de calcul, pour Adiantum.

Des performances satisfaisantes

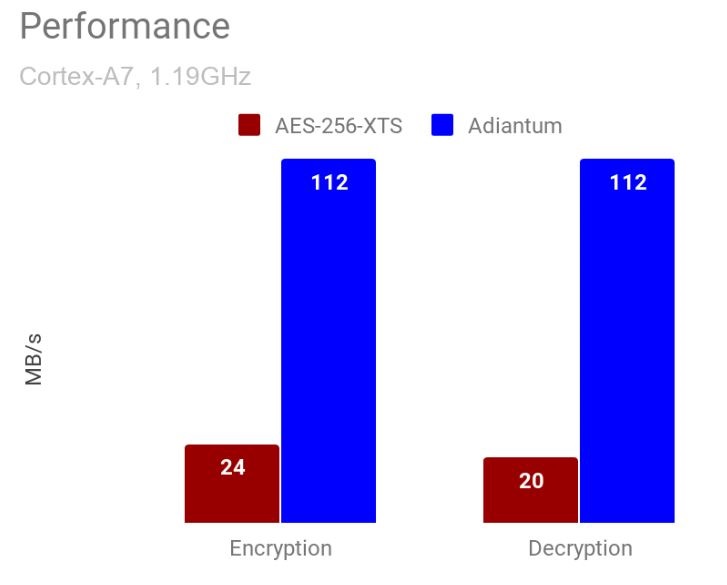

Évidemment, il fallait vérifier si les performances étaient au rendez-vous. Lors de ces tests d'Adiantum, les ingénieurs ont constaté que cette technique était 5,5 fois plus rapide que la puce basée sur le standard AES 256 XTS quand elle appliqué au processeur ARM Cortex A7. Le flux d'écriture et de lecture passerait de 20/24 Mo par seconde à 112 Mo par seconde. Parfait pour les appareils peu puissants.

En revanche, l'équipe déconseille d'utiliser cette technologie sur les SoC dont les débits d'écriture et de lecture dépassent 50 Mo/s avec l'accélération matérielle AES 256 XTS. Malgré l'astuce trouvée par Google Security, Adiantum est moins sûr que la protection fournie avec les puces ARMv8.

Dans le post de blog, les ingénieurs de Google Security fournissent de la documentation technique afin que les constructeurs déploient Adiantum. Elle sera inclut dans la prochaine mise à jour de l'OS Android Q. La firme de Mountain View compte également mettre à jour les conditions d'installation d'Android pour rendre le chiffrement obligatoire.

- Partager l'article :