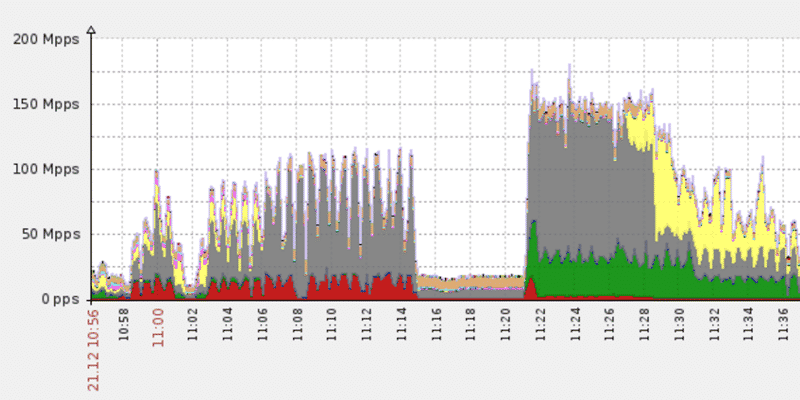

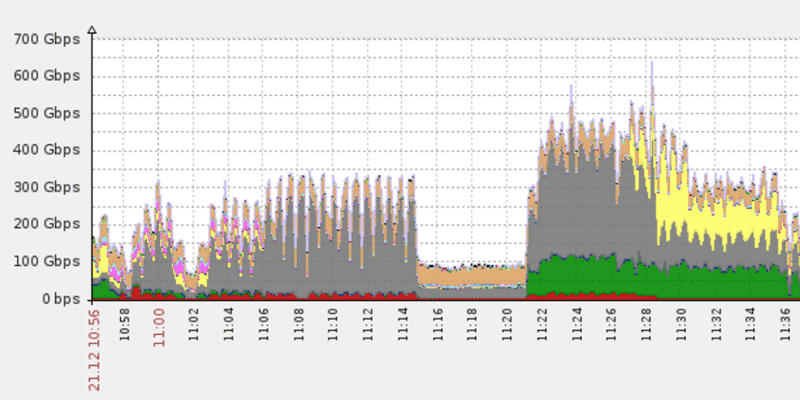

Les botnets DDoS basés sur Mirai viennent de perdre l'exclusivité sur les attaques DDoS à forte intensité. La société Imperva affirme avoir atténué une attaque DDoS de plus de 650 Gbps et de plus de 150 millions de paquets par seconde, qui a ciblé ses périphériques IT, le 21 décembre.

L'attaque s'est produite en deux vagues sur le réseau d'Imperva. Les attaquants n'ont pas pu déterminer la réelle adresse IP de la cible, qui avait été cachée derrière le réseau de serveurs proxy de l'entreprise.

La première vague a culminé à 400 Gbps et n'a duré que 20 minutes. La première attaque n'ayant pas fait de dégâts, les hackers sont revenus cinq minutes plus tard avec plus de 650 Gbps sur le réseau de l'entreprise Imperva. Cette deuxième vague n'a également duré que 17 minutes, avant que les pirates réalisent qu'ils n'arriveraient pas à atteindre leur cible. Comparé aux attaques contre OVH, KrebsOnSecruity et Dyn, qui ont duré plusieurs jours, c'était insignifiant.

Un botnet encore inconnu

Ce qui est remarquable au sujet de cette attaque, c'est le botnet qui l'a lancée. Jusqu'à présent, des attaques de cette ampleur avaient été uniquement lancées à partir de botnets conçus avec le malware Mirai, qui infecte et détourne les périphériques IoT.

Cette attaque était différente, car elle ne venait pas d'un botnet Mirai. En effet, après analyse de l'attaque par Imperva, les chercheurs ont montré que cette attaque avait été similaire à celles du botnet Mirai à seulement 0,01 %. De plus, les chercheurs ont qualifié cette similitude d'accidentelle. L'équipe d'Imperva a nommé ce botnet inconnu Leet.

Les différences entre les botnets Leet et Mirai

Les chercheurs ont découvert trois différences principales dans la façon dont les botnets ont opéré.

Tout d'abord, le malware Mirai et ses botnets n'ont pas été conçus et ne disposent pas des fonctionnalités techniques pour lancer de grandes attaques SYN, celle opérée contre Imperva.

Deuxièmement, les paquets malveillants envoyés par les botnets Mirai sont tous codés en dur avec plusieurs options TCP non présentes dans les paquets observées lors de cette attaque.

Troisièmement, le contenu de chaque paquet malveillant envoyé pendant une attaque DDoS Mirai est composé de chaînes générées aléatoirement. Pour cette attaque, le botnet Leet a pris le contenu des fichiers système réels et incorporé le contenu dans les paquets TCP de l'attaque DDoS, pour l'envoyer directement vers le réseau d'Imperva. Tous ces indices indiquent l'existence d'un nouveau botnet, plutôt que d'une version fortement modifiée de Mirai.

Oh oh, le malware responsable des DDoS IoT est en libre accès

Bien que l'origine du botnet Leet ne puisse pas être attribuée à des périphériques IoT infectés, il convient de mentionner que jusqu'à présent, aucun botnet n'a été en mesure d'atteindre des valeurs de sortie aussi élevées pour les attaques DDoS. Les attaques de 500 Gbps et plus ont uniquement été observées dans le domaine des botnets IoT.

- Partager l'article :