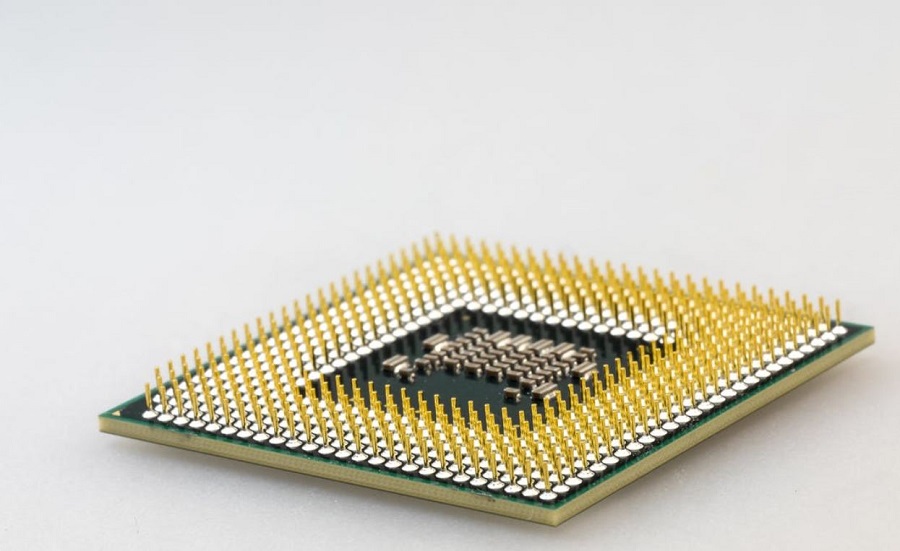

Après les failles Meltdown et Spectre, les processeurs Intel sont sensibles à SPOILER. C'est un problème irréparable qui affecte tous les produits depuis la première génération Core.

Sept chercheurs en sécurité de l'Institut polytechnique de Worcester dans le Massachusetts et de l'université de Lübeck en Allemagne ont détaillé dans un article la faille SPOILER qui touche les processeurs Intel.

L'attaque “Speculative Load Hazards Boost Rowhammer and Cache Attacks” (SPOILER) est considérée comme “une nouvelle approche pour accéder à des informations sur les adresses mémoires physiques par l'exploitation d'une fuite d'informations due à une exécution spéculative”.

En informatique, l'exécution spéculative permet le lancement anticipé d'une instruction sans être sûr qu'elle sera enclenchée. Donc, c'est un moyen d'optimiser les performances en gagnant du temps et de la mémoire.

SPOILER, le problème d'une architecture pensée pour la vitesse

La source de SPOILER réside dans une faiblesse de l'implémentation propriétaire d'Intel du sous-système mémoire. Celle-ci cause la fuite directe des informations à cause d'un conflit d'adresses physiques. Dès lors, les chercheurs estiment que les outils pour mitiger les effets de Spectre ne règlent pas le problème. Par ailleurs, elle serait très difficile à « colmater ». Un logiciel de protection ne comblerait pas totalement la faille. Intel devrait donc revoir en profondeur son architecture matérielle.

D'après l'article, l'ensemble des processeurs Intel depuis la 1re génération Core rencontrent le défaut. Les scientifiques ont en effet constaté la présence de SPOILER dans les CPU Core, Nehalem, Sandy Bridge, Ivy Bridge, Haswell, Skylake et Kaby Lake. Les produits ARM et AMD, eux, ne sont pas touchés. Pour rappel, la plupart des objets connectés sont conçus à partir d'une architecture ARM.

Selon les chercheurs, cette faille permet aux cyberattaquants de réaliser de nouveaux types d'attaques sur les processeurs Intel comme le martèlement de mémoire. The Register qui a repéré l'article scientifique, précise d'autres possibilités. Il suffit d'un JavaScript infecté sur une page Web ou un malware pour exploiter SPOILER. Les hackers capables de le faire pourraient alors récupérer les clés de sécurité et les mots de passe des utilisateurs dans la mémoire de l'appareil. La faille représente un danger indépendamment du système d'exploitation installé. Elle concernerait également les environnements virtualisés.

Intel semble peu inquiet du problème

Dès le 1er décembre, Intel connaissait les résultats de cette étude. Le fabricant n'a pas immédiatement répondu à la requête des scientifiques. Ils ont attendu 90 jours, la période dite de “grâce” avant de publier le document.

Après l'article de The Register, un porte-parole de la firme californienne a déclaré :

Intel a été informée de cette recherche et nous nous attendons à ce que les logiciels puissent être protégés contre les attaques par canaux auxiliaires en recourant à des pratiques de développement sûres. Il s'agit notamment d'éviter les flux de contrôle qui dépendent des données d'intérêt. Nous nous attendons également à ce que les modules DRAM mitigés contre les attaques de type Rowhammer restent protégés. La protection de nos clients et de leurs données demeure une priorité essentielle pour nous et nous apprécions les efforts de la communauté de la sécurité pour leurs recherches.

- Partager l'article :